Po zmianie czasu więcej błądzą po Internecie

8 marca 2012, 12:02Coraz częściej mówi się o rezygnacji ze zmian czasu na letni i zimowy. Swoje trzy grosze do toczącej się dyskusji dorzucili psycholodzy z USA i Singapuru. Stwierdzili, że doroczna zmiana czasu na letni i związane z nią skrócenie czasu snu powodują, że podczas pracy ludzie przez dłuższy niż zwykle czas błądzą po witrynach internetowych niezwiązanych z ich zajęciem (ang. cyberfloating).

Światłem do 2,5 terabita na sekundę

25 czerwca 2012, 18:46Profesor Alan Willner z University of Southern California i jego zespół poinformowali o opracowaniu technologii, która pozwoli na przesyłanie za pomocą światła do 2,56 terabitów na sekundę.

Sześć ostrzeżeń w USA

16 października 2012, 08:41Z ujawnionych przez serwis TorrentFreak dokumentów wynika, że jeden z największych amerykańskich dostawców internetu - AT&T - ma zamiar wprowadzić zasadę "sześciu ostrzeżeń". To sposób na walkę z internetowymm piractwem

APT1 to Jednostka 61398?

19 lutego 2013, 10:51Firma Mandiant uważa, że chińska grupa Advanced Persistent Threat (APT1) jest w stanie skutecznie działać od wielu lat, gdyż jest powiązana z armią ChRL. Co więcej, z analiz specjalistów Mandianta wynika, że APT1 może być tożsama z Jednostką 61398 chińskiej armii

Microsoft wychodzi do klienta

17 czerwca 2013, 10:58Microsoft przystępuje do zdecydowanej ofensywy w Ameryce Północnej. W ciągu kilku ostatnich dni koncern zapowiedział szeroko zakrojone inicjatywy, które mają zwiększyć zainteresowanie m.in. systemem Windows 8 oraz tabletem Surface

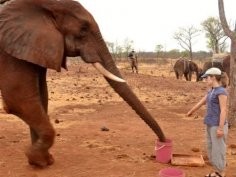

Słonie rozumieją ludzkie gesty

11 października 2013, 08:39Słonie afrykańskie (Loxodonta africana) rozumieją bez uprzedniego treningu jeden z ludzkich gestów - wskazywanie. Wyniki badań Anny Smet i Richarda Byrne'a z University of St Andrews ukazały się właśnie w piśmie Current Biology.

Ataki na MS Office to dopiero początek?

31 marca 2014, 10:48Użytkownicy MS Worda i Excela stali się celem ataków nowej zaawansowanej rodziny szkodliwego kodu o nazwie Crigent. Szkodniki te trafiają na komputer użytkownika jako zainfekowane pliki Worda lub Excela. Mogą być one wgrane przez inny szkodliwy kod lub też pobrane przez ofiarę. Gdy zostaną otwarte pobierają dwa dodatkowe fragmenty kodu z dwóch znanych serwisów zapewniających anonimowość: Tor i Polipo - informuje Alvin John Nieto z firmy Trend Micro

Zajrzeli do wnętrza eksplodującej gwiazdy

16 października 2014, 11:34Międzynarodowemu zespołowi naukowców udało się zajrzeć do wnętrza eksplodującej gwiazdy. Było to możliwe dzięki wykorzystaniu wielu różnych teleskopów oddalonych od siebie o tysiące kilometrów.

Rozwiązano popcornową zagadkę

11 lutego 2015, 12:35Emmanuel Virot z École Polytechnique i Alexandre Ponomarenko z Uniwersytetu w Grenoble przeprowadzili eksperymenty i już wiedzą, jaka temperatura jest najlepsza do pękania ziaren kukurydzy, co dzieje się, gdy popcorn strzela i skąd bierze się charakterystyczny dźwięk.

Nadchodzi azotek galu

29 lipca 2015, 12:23Nie grafen czy molibdenit, ale azotek galu (GaN) będzie prawdopodobnie tym materiałem, który w najbliższym czasie zastąpi krzem w roli podstawowego półprzewodnika. W 2013 roku amerykański Departament Energii przeznaczył niemal 70 milionów dolarów na badania nad GaN. Urzędnicy z DoE uzasadniali swoją decyzję tym, że wykorzystanie tego materiału może pomóc w zredukowaniu zapotrzebowania na energię